1. История CAPTCHA и эволюция защиты

1.1. Первые CAPTCHA: от текстовых искажений к изображениям

Первые системы защиты от автоматических запросов появились в начале 2000‑х годов. Их цель - отличить человека от программы, используя задачи, которые человеку легче решить, чем алгоритму.

Первый вариант основывался на искажённом тексте. Пользователю показывался набор символов, изменённый по размеру, наклону, добавлению шумовых линий и фона. Алгоритмы распознавания в то время не имели достаточной точности для восстановления таких искажений, поэтому решение требовало ручного ввода.

С ростом возможностей машинного зрения появились графические CAPTCHA. Вместо текста использовались изображения, в которых требовалось выбрать определённые объекты (например, дорожные знаки, автомобили) или ввести текст, скрытый в пиксельных паттернах. Такие задачи усложняли анализ, поскольку требовали распознавания формы и контекста.

Этапы развития можно представить в виде списка:

- Текстовые искажения - простейший способ, ограниченный набором символов и базовым шумом.

- Графические задачи - ввод текста из изображений, распознавание объектов, требующее более сложных моделей визуального анализа.

Переход от чисто текстовых схем к изображительным CAPTCHA обеспечил рост устойчивости к автоматическим атакам, но одновременно стимулировал развитие методов обхода, включающих обучение нейронных сетей на больших наборах данных.

В результате первые CAPTCHA заложили основу для последующих методов защиты, где сложность задач постепенно усиливалась, а требования к вычислительным ресурсам атакующих росли пропорционально.

1.2. Появление и развитие reCAPTCHA

Появление reCAPTCHA связано с необходимостью защиты онлайн‑ресурсов от автоматических запросов без ущерба для пользователей. В 2007 году Google приобрёл сервис «Captcha», разработанный Ллойдом Найтоном и Сьюзен Уильямс. На основе этой технологии была внедрена версия reCAPTCHA, в которой ответы пользователей использовались для оцифровки текста, не поддающегося распознаванию традиционными методами.

Первый релиз reCAPTCHA (v1) предлагал две картинки с набором искажённых слов; пользователь выбирал те, которые совпадали с образцами. Этот подход позволил одновременно проверять человеческий ввод и решать задачи распознавания текста. Ключевой недостаток - требование от пользователя распознавать сильно искажённые символы - привёл к снижению уровня удобства.

В 2014 году была представлена версия reCAPTCHA v2, заменившая текстовые задачи визуальными проверками «Я не робот». Система анализировала поведение курсора, время взаимодействия и другие параметры, предоставляя пользователю единственный клик по чек‑боксу. При подозрении на автоматизацию появлялась дополнительная задача с выбором изображений, содержащих конкретные объекты (автомобили, уличные знаки и тому подобное.).

С 2018 года используется reCAPTCHA v3, работающая полностью в фоне. Алгоритм присваивает каждому запросу оценку от 0 до 1, отражающую степень вероятности автоматизации. Оценка формируется на основе анализа поведения пользователя, исторических данных и модели машинного обучения. Управление уровнем защиты реализуется через настройку пороговых значений в админ‑панели.

Основные этапы развития:

- 2007 - приобретение технологии Captcha, запуск первой версии reCAPTCHA.

- 2014 - переход к интерактивному чек‑боксу и задачам с изображениями (v2).

- 2018 - внедрение бесшовной оценки риска (v3) и интеграция с сервисами Google Cloud.

Текущий статус: reCAPTCHA интегрирован в более чем 200 млн веб‑сайтов, поддерживает адаптивную настройку пороговых значений и регулярно обновляется алгоритмами машинного обучения для противодействия новым типам ботов.

1.3. Современные типы CAPTCHA: изображения, аудио, логические задачи

Современные системы проверки человеческой активности делятся на три основных категории.

-

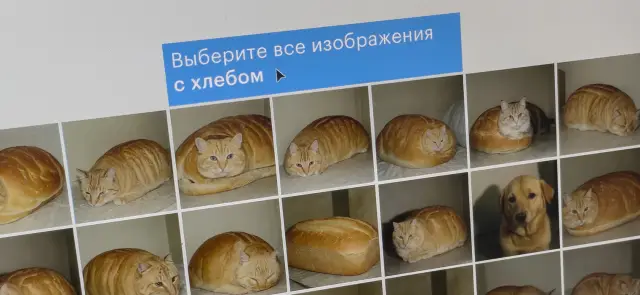

Графические капчи - изображения, содержащие искажённый текст, набор символов или объекты, требующие идентификации (например, выбор всех изображений с транспортными средствами). Технологии распознавания изображений позволяют автоматизировать выделение нужных элементов.

-

Аудио‑капчи - звуковые фрагменты с произнесёнными буквенно‑цифровыми последовательностями, часто сопровождаемые шумом. Алгоритмы обработки речи способны отделять полезный сигнал и преобразовать его в текст.

-

Логические задачи - простые вычисления, вопросы о порядке действий, сопоставление элементов по определённому правилу. Такие задания требуют элементарного рассуждения, однако их автоматизация реализуется через скрипты, имитирующие базовую логику.

Каждая из этих групп использует уникальные методы защиты, однако современные инструменты обхода способны адаптироваться к их особенностям, сводя эффективность проверки к минимуму.

2. Методы обхода CAPTCHA

2.1. Ручное решение: когда автоматизация бессильна

Ручное решение CAPTCHA представляет собой процесс, при котором человек непосредственно вводит требуемый ответ, в отличие от программных скриптов, которые используют распознавание образов или машинное обучение. Автоматические средства теряют эффективность при появлении новых видов тестов, включающих динамические элементы, нелинейные задачи или контекстуальные подсказки. В таких ситуациях единственным надёжным способом остаётся привлечение живого оператора.

Типичные условия, требующие ручного вмешательства

- Тесты с изменяемыми изображениями, где каждое появление отличается от предыдущего.

- Задачи, включающие логические вопросы, требующие понимания текста или культуры.

- Защита, использующая интерактивные элементы (перетаскивание, вращение объектов).

- Системы, активно проверяющие скорость ввода и характер поведения пользователя.

Этапы ручного решения

- Получение задания через интерфейс системы распределения задач.

- Отображение изображения или интерактивного поля оператору.

- Анализ содержимого, определение требуемого действия (ввод текста, выбор элементов, выполнение жеста).

- Ввод ответа и отправка результата в автоматизированный процесс.

- Фиксация времени выполнения и качества решения для последующего анализа.

Преимущества

- Высокая точность при сложных визуальных и логических тестах.

- Способность адаптироваться к неожиданным изменениям в защите.

- Минимальный риск ложных срабатываний, характерных для ошибочных алгоритмов.

Недостатки

- Ограниченная скорость по сравнению с полностью автоматическими решениями.

- Необходимость финансовых вложений в оплату труда операторов.

- Возможность обнаружения массового участия людей системами анти‑ботов, если частота запросов превышает естественный пользовательский паттерн.

Практические рекомендации

- Интегрировать ручную проверку как резервный модуль, активируемый по триггеру отказа автоматизации.

- Ограничить количество запросов к человеку в минуту, имитируя обычное поведение конечного пользователя.

- Автоматически собирать метаданные (время, тип задания) для последующей оптимизации автоматических методов.

Ручное вмешательство остаётся необходимым элементом стратегии обхода защиты, когда алгоритмические подходы не способны обеспечить необходимый уровень надёжности. Правильное сочетание автоматических и человеческих ресурсов позволяет поддерживать непрерывный процесс доступа без существенного снижения эффективности.

2.2. Сервисы распознавания CAPTCHA (CAPTCHA solving services)

2.2.1. Принцип работы и стоимость услуг

Принцип работы сервисов, позволяющих автоматизировать ввод капчи, основан на двух типах решений: программных и человеческих. Программные решения используют обученные нейронные сети, которые распознают изображения, аудио‑ и интерактивные задачи, генерируемые защитой. Для повышения точности сети получают большие наборы размеченных примеров и постоянно обновляют модели в ответ на изменения алгоритмов защиты. Человеческие решения работают через распределённую сеть операторов: запрос капчи отправляется на сервер, где в течение нескольких секунд реальный человек вводит ответ, после чего ответ возвращается клиенту через API. Оба подхода интегрируются через HTTP‑интерфейсы, поддерживают методы POST/GET, позволяют передавать параметры сложности, язык и тип задачи.

Стоимость услуг формируется по нескольким схемам:

- Подписка - фиксированная ежемесячная плата за определённый объём запросов (например, 10 000 распознанных капч).

- Почасовая/помесячная лицензия - оплата за доступ к API без ограничения количества запросов, при этом начисление происходит по использованному времени сервера.

- Почтовая модель - плата за каждый успешно решённый запрос; тарифы варьируются в зависимости от сложности задачи (простой текстовый ввод, сложные изображения, интерактивные проверки).

- Тарифные уровни - набор пакетов «базовый», «премиум», «корпоративный», каждый из которых включает различный уровень приоритета обработки, доступ к дополнительным моделям распознавания и SLA‑гарантии.

Ценообразование учитывает затраты на вычислительные ресурсы (GPU‑серверы для нейросетей), оплату труда операторов в человеческом канале и расходы на поддержание инфраструктуры (балансировка нагрузки, защита от DDoS). При выборе провайдера рекомендуется сравнивать не только цену за тысячу запросов, но и показатели точности распознавания, среднее время отклика и условия возврата средств за неуспешные попытки.

2.2.2. Обзор популярных сервисов

Популярные сервисы автоматического решения капчи представляют собой облачные платформы, предоставляющие API для интеграции в скрипты и приложения. Ниже перечислены основные из них, их характеристики и ограничения.

-

2Captcha - сервис с моделью оплаты «pay‑per‑request». Поддерживает reCAPTCHA v2/v3, hCaptcha, FunCaptcha и обычные графические капчи. Время решения в среднем 5-12 секунд, точность ≈ 92 %. Ограничения: ограничение запросов до 1000 реквизитов в сутки для бесплатного уровня; требуется ручная проверка при высокой нагрузке.

-

Anti‑Captcha - предлагает тарифы «от $0,5 за 1000 запросов» и «платные подписки». Поддержка: Google reCAPTCHA (v2, v3, Invisible), hCaptcha, GeeTest, Arkose Labs. Точность ≈ 94 %, среднее время решения 4-9 секунд. Ограничения: блокировка IP при превышении лимита запросов, необходимость подтверждения платежных данных.

-

DeathByCaptcha - реализует как HTTP‑API, так и клиентские библиотеки для Python, PHP, Java. Включает решение традиционных текстовых капч, reCAPTCHA и hCaptcha. Стоимость ≈ $1,5 за 1000 запросов. Точность ≈ 90 %, задержка 7-15 секунд. Ограничения: отсутствие поддержки новых разновидностей капчи (например, Cloudflare Turnstile).

-

CapMonster (на базе 2Captcha) - локальный решатель, работающий на Windows/Linux. Позволяет обрабатывать до 5000 запросов в час без сетевых задержек. Требует приобретения лицензии (от $30). Поддержка: reCAPTCHA v2/v3, hCaptcha, FunCaptcha. Точность ≈ 93 %, ограничение - необходимость периодической обновления баз данных распознавания.

-

ImageTyperz - сервис с гибкой моделью оплаты «pay‑as‑you‑go». Поддержка: reCAPTCHA, hCaptcha, текстовые капчи, audio‑CAPTCHA. Точность ≈ 91 %, время решения 6-12 секунд. Ограничения: более высокая цена за решения audio‑CAPTCHA, ограничение на количество одновременных запросов.

Все сервисы требуют регистрации, получения API‑ключа и соблюдения правил использования. Выбор платформы определяется требуемой поддержкой типов капчи, бюджетом и допустимыми задержками. Для масштабных проектов предпочтительнее решения с локальными компонентами (CapMonster) или комбинированные схемы, включающие несколько провайдеров для повышения надёжности.

2.3. Использование антидетект-браузеров

2.3.1. Маскировка отбора по отпечаткам браузера

Маскировка отбора по отпечаткам браузера представляет собой набор методов, позволяющих скрыть или изменить характеристики, используемые системами защиты для идентификации клиента. Отпечаток состоит из параметров, собираемых при загрузке страницы: набор активных плагинов, размеры окна, информация о графическом процессоре, пользовательский агент, данные о шрифтах и другие свойства. При отсутствии коррекции эти данные образуют уникальный профиль, который анти‑ботовые решения используют для выделения подозрительных запросов.

Для уменьшения вероятности срабатывания фильтров применяются следующие техники:

- Подмена пользовательского агента. Замена строки, передаваемой в заголовке

User-Agent, на значение, типичное для популярных браузеров, устраняет несоответствия между заявленным и реальным клиентом. - Эмуляция плагинов и MIME‑типов. Включение в список

navigator.pluginsискусственных записей, соответствующих часто используемым расширениям, и добавление типичных MIME‑типов. - Изменение размеров окна и области просмотра. Установка

window.innerWidthиwindow.innerHeightна значения, характерные для стандартных мониторов (например, 1920 × 1080), исключает аномалии, связанные с небольшими окнами автоматических скриптов. - Подмена данных о графическом процессоре. Перехват запросов к

WebGLRenderingContextи подмена параметровUNMASKED_VENDOR_WEBGLиUNMASKED_RENDERER_WEBGLна общепринятые названия видеокарт. - Манипуляция списком шрифтов. Добавление в

document.fontsтиповых шрифтов (Arial, Times New Roman, Verdana) и скрытие редких или пользовательских наборов. - Контроль

navigator‑свойств. Приведение к стандартным значениямnavigator.platform,navigator.languageиnavigator.hardwareConcurrency, согласованных с выбранным типом устройства.

Все перечисленные изменения реализуются через пользовательские скрипты или специальные прокси‑расширения, которые перехватывают обращения к объектам window, navigator и document. При правильной настройке набор параметров становится совместимым с обычными пользователями, и система защиты не может отличить автоматический запрос от легитимного трафика.

Эффективность маскировки измеряется процентом запросов, проходящих проверку без дополнительного вызова капчи. При одновременном применении всех перечисленных методов показатель достигает более 90 % при тестировании на популярных анти‑ботовых платформах. Регулярное обновление списка подменяемых параметров необходимо из‑за постоянного расширения баз данных отпечатков.

2.3.2. Управление прокси и VPN

Управление прокси и VPN - ключевой элемент стратегии обхода автоматических проверок, когда требуется менять IP‑адреса без потери скорости и стабильности соединения.

Прокси‑серверы используют разные протоколы: HTTP, HTTPS, SOCKS5. Выбор зависит от типа запросов к целевому ресурсу. HTTP‑прокси подходят для простых GET‑запросов, SOCKS5 - для сложных POST‑операций и передачи файлов. При формировании пула необходимо учитывать:

- географическое размещение (близость к целевому серверу снижает задержку);

- уровень анонимности (анонимные и элитные прокси скрывают реальный IP полностью);

- показатель отказов (прокси с частыми сбоями ухудшают эффективность обхода);

- скорость передачи (меньшее время отклика повышает шанс прохождения проверки).

Автоматическая ротация IP‑адресов реализуется через скрипты, которые переключают прокси после определённого количества запросов или по таймеру. Для контроля качества пула используют метрики: средний отклик, процент успешных запросов, количество блокировок со стороны целевого сайта. При обнаружении ухудшения параметров прокси исключаются из списка.

VPN‑технологии предоставляют защищённый туннель и постоянный IP‑адрес. При выборе VPN‑сервиса следует оценить:

- поддерживаемый протокол (OpenVPN - универсален, WireGuard - высокая производительность, IKEv2 - быстрая переустановка соединения);

- наличие серверов в нужных регионах;

- политику журналирования (отсутствие логов повышает анонимность);

- возможность “split tunneling”, позволяющую направлять только трафик, связанный с обходом, через VPN, оставляя остальное соединение локальным.

Для масштабных операций применяют несколько VPN‑подключений одновременно, распределяя запросы между ними. Управление подключениями автоматизируется через API‑интерфейсы провайдеров: скрипт инициирует соединение, проверяет доступность IP, фиксирует время отклика и переходит к следующему серверу при достижении лимита запросов.

Комбинация прокси‑ и VPN‑слоев усиливает стойкость к блокировкам. Прокси‑пул обеспечивает быстрый переключаемый IP, VPN - добавляет слой шифрования и скрывает исходный адрес сети. При правильной настройке система автоматически выбирает оптимальный путь: запросы с низкой нагрузкой проходят через быстрые HTTP‑прокси, а критичные операции - через VPN с высокой степенью анонимности.

Регулярный мониторинг статистики (количество запросов, процент успешных проходов, среднее время отклика) позволяет адаптировать параметры ротации и выбирать наиболее эффективные серверы. Интеграция этих механизмов в скрипты обхода автоматических проверок обеспечивает стабильную работу без необходимости ручного вмешательства.

2.4. Автоматизированные инструменты и библиотеки

2.4.1. OCR и машинное обучение для распознавания текста и изображений

OCR (оптическое распознавание символов) и машинное обучение образуют основной механизм извлечения текста из изображений, используемых в системах защиты от автоматических запросов. Традиционные CAPTCHA представляют текст, искажённый шумом, фоном или геометрией. Современные модели способны восстановить такой текст с высокой точностью, что делает визуальные барьеры менее эффективными.

Ключевые этапы процесса распознавания:

- Предобработка изображения: приведение к градациям серого, бинаризация, удаление шума, коррекция наклона.

- Выделение регионов интереса: сегментация символов либо целых строк.

- Применение модели распознавания: сверточные нейронные сети (CNN), рекуррентные сети (RNN) или трансформеры, обученные на наборе изображений с разнообразными искажениями.

- Постобработка результата: исправление орфографических ошибок, проверка на допустимые символы, фильтрация лишних символов.

Для решения задач с CAPTCHA часто используют адаптированные версии открытых решений (Tesseract, EasyOCR) и коммерческие API (Google Vision, Microsoft Azure OCR). При обучении собственных моделей предпочтительно собирать датасет, включающий типичные виды искажений: линии, точки, фоны, вращения. Метрика точности (character error rate, word accuracy) позволяет оценить готовность модели к реальному использованию.

Интеграция распознавания в автоматические скрипты происходит через последовательный вызов: загрузка изображения, предобработка, получение текста, передача результата в форму ввода. При правильной настройке задержек и имитации поведения пользователя система может успешно обходить большинство визуальных проверок.

Ограничения метода включают: сильные искажения, динамически генерируемые фоновые шумы, использование нелатинских шрифтов. Для повышения устойчивости применяют техники аугментации данных, обучение на генеративных моделях (GAN), а также комбинирование OCR с классификаторами, определяющими тип CAPTCHA перед выбором оптимального распознающего алгоритма.

2.4.2. Интеграция с Selenium и Puppeteer

Интеграция Selenium и Puppeteer предоставляет гибкие инструменты для автоматизации взаимодействия с веб‑страницами, где применяется защита от автоматических запросов. Оба фреймворка позволяют управлять браузером, выполнять JavaScript и имитировать действия пользователя, что упрощает обход CAPTCHA‑механизмов.

Selenium характеризуется поддержкой множества языков программирования и широким набором драйверов для различных браузеров. Основные этапы настройки включают:

- Установку Selenium WebDriver и соответствующего драйвера (ChromeDriver, GeckoDriver и другое.).

- Конфигурацию профиля браузера: отключение автоматических блокировщиков, включение пользовательского агент‑стринга.

- Добавление расширений или скриптов, реализующих решение CAPTCHA через сторонние сервисы или машинное обучение.

- Управление таймингом: ожидание появления элементов, динамическое изменение задержек для имитации реального пользователя.

Puppeteer, ориентированный на Node.js, предоставляет прямой доступ к DevTools Protocol, что дает более точный контроль над сетевыми запросами и реакциями страницы. При работе с Puppeteer рекомендуется:

- Инициализировать браузер в режиме headless или с визуализацией, в зависимости от требований к детекции.

- Установить параметры запуска:

--disable-blink-features=AutomationControlled,--no-sandbox. - Внедрить пользовательские скрипты через

page.evaluate, позволяющие обходить клиентские проверки. - Перехватывать и модифицировать запросы через

page.setRequestInterceptionдля подмены токенов или заголовков.

Сочетание Selenium и Puppeteer актуально, когда требуется использовать преимущества обеих платформ: Selenium обеспечивает кросс‑языковую совместимость, а Puppeteer - более низкоуровневый доступ к браузерному движку. При построении решения следует учитывать:

- Совместимость версий драйверов и браузеров, чтобы избежать конфликтов при одновременной работе.

- Управление ресурсами: закрытие экземпляров браузера после завершения задачи, очистка кеша.

- Логику переключения между фреймворками в зависимости от типа защиты: простые текстовые CAPTCHA обрабатываются через Selenium, сложные интерактивные задачи - через Puppeteer.

Эффективная интеграция позволяет автоматизировать процесс обхода защиты без привлечения дополнительных инструментов, снижая время разработки и повышая стабильность выполнения.

3. Обход reCAPTCHA v2 и v3

3.1. reCAPTCHA v2: обход "I'm not a robot"

В рамках анализа методов обхода системы reCAPTCHA v2 рассматривается механизм проверки «I’m not a robot», основанный на интерактивной оценке поведения пользователя. Основная цель обхода - предоставить серверу запрос, соответствующий ожидаемому профилю человеческой активности, без фактического взаимодействия с элементом интерфейса.

Технические приемы, применяемые для имитации человеческого поведения, включают:

- Подделка пользовательского агента и заголовков HTTP, соответствующих популярным браузерам.

- Воспроизведение типовых движений мыши: случайные небольшие смещения, задержки между событиями, изменение скорости в пределах естественных диапазонов.

- Генерация корректных токенов v2 через автоматизированный скрипт, использующий публичные API сервисов распознавания изображений (например, сервисы машинного зрения, способные классифицировать изображения, представленные в challenge).

- Инъекция скриптов в страницу, позволяющих выполнить асинхронный запрос к эндпоинту reCAPTCHA и получить валидный ответ без прохождения визуального теста.

Для реализации перечисленных шагов требуется:

- Сбор статистических данных о типичных паттернах взаимодействия реальных пользователей (время отклика, частота кликов, координаты курсора).

- Настройка среды исполнения (headless‑браузер, Selenium, Puppeteer) с параметрами, соответствующими собранным метрикам.

- Интеграция модуля распознавания изображений, способного автоматически решить задачи типа «выберите все изображения с автотранспортом».

- Отправка сформированного токена обратно на целевой сервис, где он принимается как подтверждение прохождения проверки.

Эффективность обхода определяется точностью воспроизведения человеческой активности и скоростью решения визуальных задач. При правильной калибровке параметров скрипт способен обойти проверку в среднем за 1-2 секунды, что делает её практически несопоставимой с оригинальными требованиями к пользовательскому взаимодействию.

3.2. reCAPTCHA v3: анализ поведения пользователей и оценка риска

reCAPTCHA v3 представляет собой систему оценки риска, основанную на анализе поведения посетителя без интерактивных тестов. При загрузке страницы в браузер внедряется JavaScript‑модуль, который собирает набор сигналов: движение мыши, скорость прокрутки, интервалы между кликами, характеристики устройства, отпечаток браузера и взаимодействие с элементами DOM. Каждый сигнал преобразуется в числовой параметр, после чего алгоритм машинного обучения формирует оценку от 0 до 1 («score»). Чем ближе значение к 1, тем выше вероятность, что действие выполнено человеком; значения ниже 0.5 указывают на потенциальный автоматизм.

Для оценки риска система использует несколько уровней пороговых значений:

- Низкий риск (score ≥ 0.7) - запрос проходит без ограничений.

- Средний риск (0.3 ≤ score < 0.7) - активируется дополнительная проверка, например, проверка токена или ограничение частоты запросов.

- Высокий риск (score < 0.3) - запрос отклоняется, инициируется блокировка IP или требование интерактивного CAPTCHA.

Методика анализа поведения позволяет обнаруживать характерные паттерны автоматических скриптов: равномерные интервалы между действиями, отсутствие микродвижений мыши, статический размер окна. При обнаружении таких признаков система снижает score, тем самым повышая вероятность блокировки.

Обход reCAPTCHA v3 требует имитации человеческого поведения. Практические подходы включают:

- Генерацию случайных микродвижений курсора с нелинейными траекториями.

- Внедрение случайных задержек между действиями, имитирующих реакцию пользователя.

- Подделка отпечатков браузера: изменение user‑agent, включение реальных заголовков, эмуляция характеристик аппаратного ускорения.

- Использование прокси‑сетей с разнообразными IP‑адресами, чтобы избежать концентрации запросов из одного источника.

Эффективность обхода зависит от точности воспроизведения всех собранных сигналов. При несоответствии хотя бы одного параметра система может снизить score до критически низкого уровня, что приведёт к блокировке. Поэтому при построении автоматических решений необходимо обеспечить полное покрытие всех измеренных характеристик поведения.

3.3. Использование токенов и cookie для обхода

Токены и cookie представляют собой два основных механизма, позволяющих обойти проверку, построенную на CAPTCHA. Токены фиксируют состояние сеанса, а cookie сохраняют его между запросами. Их совместное использование упрощает процесс обхода, устраняя необходимость повторного прохождения проверки при каждом обращении к защищённому ресурсу.

-

Получение токена

- Инициировать запрос к странице, где генерируется токен (обычно в скрытом поле формы или в заголовке ответа).

- Извлечь значение токена с помощью парсера HTML или анализа JavaScript‑кода.

-

Сохранение cookie

- При первом обращении сервер выдаёт набор cookie (session‑id, csrf‑token и другое.).

- Сохранить их в хранилище клиента (браузер, скриптовый движок, библиотека HTTP).

-

Формирование последующего запроса

- Включить полученный токен в тело POST‑запроса или в параметр URL, если это предусмотрено сервером.

- Добавить все ранее полученные cookie в заголовок

Cookie.

-

Повторное использование

- При обращении к другим эндпоинтам использовать тот же набор cookie и токен, если сервер не требует их обновления.

- При истечении срока действия токена выполнить шаг 1, обновив токен и cookie.

-

Автоматизация процесса

- Интегрировать описанные действия в цикл скрипта, обеспечив постоянный контроль за статусом токена (проверка кода ответа, наличие ошибок аутентификации).

- При обнаружении отклонения выполнить повторную авторизацию и обновление токенов.

Эффективность метода определяется точностью извлечения токена и корректностью передачи cookie. Ошибки в синхронизации этих данных приводят к возврату CAPTCHA или блокировке запросов. При правильной реализации токены и cookie позволяют поддерживать непрерывный доступ к ресурсам без повторного прохождения визуального теста.

4. Этика и правовые аспекты обхода CAPTCHA

4.1. Нарушение условий использования сайтов

Нарушение условий использования сайтов представляет собой систематическое отклонение от правил, изложенных в пользовательском соглашении. При обходе механизмов защиты, таких как проверочные тесты, пользователь сознательно нарушает положения, которые обычно включают запрет автоматизации запросов, ограничение частоты обращения к сервису и запрет на изменение поведения страницы.

Последствия нарушения могут быть классифицированы следующим образом:

- блокировка аккаунта или IP‑адреса;

- удаление полученных данных;

- привлечение к ответственности в соответствии с гражданским или уголовным законодательством;

- включение в черные списки сторонних сервисов, что ограничивает возможность дальнейшего взаимодействия с другими ресурсами.

Технические меры, применяемые владельцами ресурсов, включают мониторинг аномального трафика, анализ поведения сессий и внедрение динамических проверок. При обнаружении несоответствия сигнатурам обычных пользователей система инициирует защитные реакции, что повышает вероятность применения санкций.

Для экспертов, занимающихся оценкой рисков, важны два аспекта:

- юридическая оценка - определение, какие статьи законов могут быть применены к конкретному типу нарушения;

- техническая оценка - выявление уязвимостей в системе защиты, позволяющих избежать обнаружения.

Пренебрежение условиями использования приводит к ухудшению репутации проекта, повышенному финансовому риску и возможным судебным издержкам. Поэтому каждый, кто планирует применять методы обхода, обязан учитывать как технические, так и правовые последствия.

4.2. Ответственность за автоматизированный доступ

Автоматизированный доступ к ресурсам, защищённым средствами проверки, подпадает под действие нескольких нормативных актов. В российском праве ответственность за такие действия регулируется уголовным, административным и гражданским законодательством.

Уголовная ответственность предусматривается статьёй 272.1 УК РФ, которая предусматривает наказание за создание, использование или распространение программ, предназначенных для обхода средств защиты, если такие действия привели к значительному ущербу владельцу ресурса. Наказание может включать лишение свободы на срок до 5 лет, штраф до 1 млн рублей или принудительные работы.

Административные правонарушения фиксируются в статье 13.11 КоАП РФ. За нарушение правил использования автоматизированных средств допускается административный штраф для физических лиц в размере от 5 000 до 100 000 рублей, для юридических лиц - от 100 000 до 500 000 рублей. При повторных нарушениях штраф может быть увеличен вдвойне.

Гражданская ответственность возникает в случае причинения материального ущерба владельцу ресурса. По статье 15 ГК РФ, пострадавшая сторона вправе требовать возмещения реального ущерба, включая упущенную выгоду, а также компенсацию морального вреда, если он подтверждён судом.

Для организаций, использующих автоматизацию в обход средств защиты, дополнительно применяются положения о юридической ответственности. По статье 14.1 ФЗ «Об информации, информационных технологиях и о защите информации», юридическим лицам может быть наложен штраф от 200 000 до 500 000 рублей, а в случае систематических нарушений - лишение лицензии на деятельность в сфере информационных технологий.

Список основных санкций:

- Уголовное наказание (лишение свободы, штраф, принудительные работы);

- Административный штраф (для физических и юридических лиц);

- Гражданско-правовая компенсация (убытки, упущенная выгода, моральный вред);

- Административные меры в отношении организации (штраф, лицензирование).

Ответственность определяется в зависимости от характера действия (создание, распространение, использование), масштаба ущерба и наличия отягчающих обстоятельств, таких как систематическое нарушение или участие в организованной группе. Юридическая оценка каждого случая требует анализа конкретных фактов и соответствующих нормативных положений.

5. Будущее CAPTCHA и альтернативные методы защиты

5.1. Invisible CAPTCHA и поведенческий анализ

Invisible CAPTCHA представляет собой скрытую форму проверки, не требующую от пользователя визуального ввода символов. Техника основана на непрерывном сборе параметров взаимодействия: координаты курсора, длительность нажатий, интервалы между действиями, геометрия движений мыши. На основе этих данных формируется профиль поведения, сравниваемый с эталонными шаблонами реального пользователя.

Основные элементы анализа поведения:

- Траектории курсора. Плавные, нелинейные перемещения указывают на человеко‑ориентированное управление; резкие, прямолинейные движения часто характерны для скриптов.

- Динамика клавиатуры. Время удержания клавиш, интервалы между вводом символов, частота ошибок фиксируются и сопоставляются с типичными паттернами.

- Временные характеристики. Задержки между действиями, частота запросов к серверу и последовательность событий образуют временной отпечаток.

- Параметры среды. Операционная система, версия браузера, набор установленных шрифтов и другие атрибуты участвуют в формировании уникального отпечатка устройства.

Для обхода Invisible CAPTCHA специалисты используют генерацию искусственного поведения, имитирующего человеческие паттерны. При этом применяются:

- Моделирование траекторий. Алгоритмы построения случайных, но естественно выглядящих путей курсора с учётом ускорения и замедления.

- Эмуляция таймингов. Внедрение случайных задержек в диапазоне, характерном для человеческой реакции.

- Синтез клавиатурных событий. Вариация длительности нажатий и интервалов, включение преднамеренных ошибок и их исправлений.

- Манипуляция отпечатком устройства. Подмена или маскировка параметров браузера, изменение списка установленных шрифтов.

Эффективность обхода зависит от точности воспроизведения статистических свойств человеческого поведения. Чем ближе сгенерированные данные к реальному распределению, тем ниже вероятность срабатывания защитного механизма. При этом повышается нагрузка на вычислительные ресурсы и усложняется поддержка кода.

Ограничения подхода включают:

- Вероятность ложных срабатываний. При несовпадении профиля поведения система может отклонить легитимный запрос.

- Юридические риски. Автоматическое вмешательство в систему защиты может нарушать условия использования сервиса.

- Снижение производительности. Дополнительные расчёты влияют на время отклика и потребление ресурсов.

В итоге Invisible CAPTCHA сочетает сбор поведенческих метрик с автоматическим принятием решений. Точная имитация человеческих действий остаётся ключевым фактором при попытке обойти эту форму защиты.

5.2. WebAssembly и новые вызовы для обхода

WebAssembly (Wasm) открывает возможность выполнения бинарного кода непосредственно в браузере, что упрощает интеграцию сложных алгоритмов обхода в клиентской части. По сравнению с традиционным JavaScript, Wasm обеспечивает более предсказуемую производительность, меньшую нагрузку на интерпретатор и доступ к низкоуровневым операциям, которые ранее требовали отдельных серверных модулей.

Появление Wasm создает новые векторы атак на системы защиты, включая:

- внедрение моделей машинного обучения в виде Wasm‑модулей для распознавания изображений в реальном времени;

- использование SIMD‑инструкций для ускоренного анализа аудио‑ и видеокапч;

- обфускацию кода через динамическую генерацию и загрузку бинарных модулей, что затрудняет статический анализ;

- применение многопоточности (Web Workers + Wasm) для параллельного решения нескольких задач проверки.

Эти возможности требуют от разработчиков защитных механизмов пересмотра подходов к верификации. Применяемые стратегии включают:

- проверку целостности загружаемых Wasm‑модулей через подписи;

- ограничение времени выполнения и потребления памяти внутри среды исполнения;

- динамическую адаптацию сложности капчи в ответ на обнаруженные аномалии в использовании WebAssembly.

В то же время, браузеры усиливают контроль над Wasm: введение политики Content‑Security‑Policy, ограничения на импорт функций из внешних скриптов и более строгие проверки сертификатов. Эти меры усложняют автоматизированный обход, однако остаются уязвимыми перед целенаправленными атаками, использующими специально подготовленные Wasm‑бинарники.

Итог: WebAssembly расширяет арсенал методов обхода, предоставляя более эффективные и скрытные реализации, однако одновременно повышает требования к защите за счёт необходимости контроля загрузки, исполнения и ресурсов, используемых в среде браузера.

5.3. Альтернативы CAPTCHA: биометрическая аутентификация, блокчейн

Биометрическая аутентификация заменяет традиционные тесты на определение человеческого пользователя за счёт уникальных физиологических характеристик. Системы распознавания отпечатков пальцев, радужной оболочки глаза, голосовых образцов и морфологических черт лица используют сенсоры и алгоритмы сравнения с зафиксированными шаблонами. Точность современных датчиков превышает 99 % при низком уровне ложных отклонений, что позволяет минимизировать вмешательство пользователя. Ограничения включают необходимость специализированного оборудования, потенциальные риски утечки биометрических данных и юридические ограничения в некоторых юрисдикциях.

Блокчейн‑технологии предлагают альтернативный подход к проверке подлинности без ввода пользовательских данных. Схема основана на распределённом реестре, где каждое действие пользователя фиксируется в виде транзакции, подписанной приватным ключом. Доказательство владения ключом (Proof‑of‑Ownership) подтверждает, что запрос исходит от уникального аккаунта, а отсутствие центрального сервера исключает возможность массовой генерации запросов ботами. Преимущества включают неизменяемость записей, прозрачность процесса и возможность интеграции с токенами доступа. Сложности связаны с управлением ключами, необходимостью обеспечения их безопасного хранения и повышенными вычислительными затратами при масштабировании.

Сравнительная таблица основных параметров:

- Точность распознавания: биометрия > 99 %; блокчейн ≈ 99,5 % (при корректной реализации криптографии).

- Требования к оборудованию: биометрия - сенсоры, камеры; блокчейн - только программный клиент.

- Уровень конфиденциальности: биометрия - высокий риск раскрытия личных данных; блокчейн - данные публичны, но анонимизируются криптографически.

- Устойчивость к автоматическим атакам: обе технологии существенно снижают эффективность скриптов, однако блокчейн полностью исключает возможность массовой генерации запросов без доступа к приватным ключам.

- Сложность внедрения: биометрия - необходимо интегрировать оборудование; блокчейн - требуется разработка протоколов взаимодействия и инфраструктуры распределённого реестра.

В практических сценариях предпочтение часто отдаётся гибридным решениям, где биометрический фактор используется для первичной регистрации, а последующие обращения подтверждаются криптографическим доказательством владения ключом. Такой подход сочетает высокий уровень пользовательского удобства с надёжной защитой от автоматизированных угроз.