1. Введение

Определение понятия "парсеры"

Парсеры - это программы или скрипты, которые выполняют анализ структурированных данных, таких как web страницы или документы, с целью извлечения нужной информации. Они используются для автоматизации процесса получения данных из различных источников и их обработки.

Парсеры могут быть написаны на различных языках программирования, таких как Python, Java, PHP и других. Они обычно работают путем анализа HTML-кода web страницы и извлечения нужной информации с помощью различных методов, таких как регулярные выражения или библиотеки для работы с HTML.

Существует множество различных видов парсеров, от простых скриптов для извлечения текста из web страниц до сложных инструментов для анализа структурированных данных. Некоторые парсеры способны автоматически обрабатывать изменения в структуре данных и адаптироваться к ним.

Парсеры широко используются в различных областях, таких как web скрапинг, обработка данных, автоматизация тестирования программного обеспечения и других. Они являются важным инструментом для работы с данными и позволяют значительно ускорить процесс извлечения и обработки информации из различных источников.

Важность безопасности при работе с парсерами

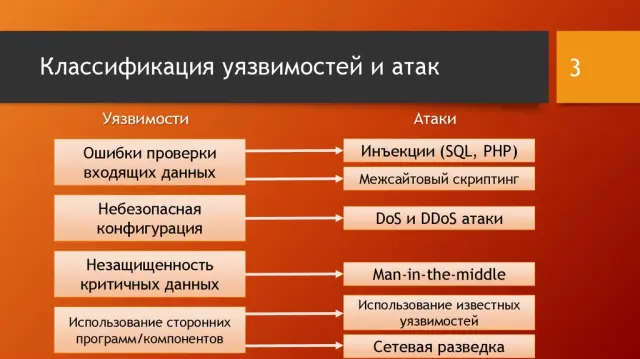

Безопасность при работе с парсерами данных - это один из ключевых аспектов, который необходимо учитывать при разработке и использовании парсеров. Парсеры предназначены для автоматизации процесса извлечения нужной информации из различных источников, но при этом они могут стать уязвимыми для различных видов атак.

Одним из основных аспектов безопасности при работе с парсерами является обработка входных данных. Важно убедиться, что парсер корректно проверяет и фильтрует входные данные перед их обработкой, чтобы исключить возможность инъекций и других видов атак, связанных с некорректной обработкой пользовательского ввода.

Также необходимо обеспечить защиту от переполнения буфера, а также обеспечить аутентификацию и авторизацию при доступе к парсеру. Это поможет предотвратить несанкционированный доступ к данным и исключить возможность утечки конфиденциальной информации.

Другим важным аспектом безопасности при работе с парсерами является обновление и поддержка. Необходимо регулярно обновлять парсеры и следить за обновлениями систем, на которых они работают, чтобы исключить уязвимости, которые могут быть использованы злоумышленниками для атак.

В целом, безопасность при работе с парсерами данных играет ключевую роль в обеспечении защиты информации и предотвращении потенциальных угроз. Поэтому разработчики и пользователи парсеров должны уделять этому вопросу должное внимание и принимать все необходимые меры для защиты данных.

2. Основные уязвимости парсеров

Инъекции

Инъекции - это метод введения лекарственных средств, питательных веществ или других веществ непосредственно в организм путем проникновения иглы в кожу и подкожную ткань. Этот метод широко используется в медицине для достижения быстрого и эффективного воздействия на организм, особенно в случаях, когда необходимо обойти пищеварительную систему.

В зависимости от цели и характера заболевания существует несколько типов инъекций, таких как подкожные, внутримышечные, внутривенные и другие. Каждый из них имеет свои особенности и степень воздействия на организм.

Подкожные инъекции обычно проводятся в область верхней части руки или живота, где меньше сосудов и нервных окончаний, что делает этот метод безопасным и менее болезненным. Они используются для введения инсулина, антибиотиков, витаминов и других препаратов.

Внутримышечные инъекции обычно делаются в верхней трети ягодицы или верхней части руки. Они позволяют быстро доставить лекарственные вещества в кровоток и обеспечить быстрое облегчение от болей и симптомов.

Внутривенные инъекции проводятся напрямую в вену и обеспечивают мгновенное воздействие лекарственных препаратов на организм. Они часто используются в экстренных случаях или при необходимости точного контроля над дозировкой.

Важно помнить, что проведение инъекций должно осуществляться только квалифицированным медицинским персоналом, чтобы избежать осложнений и негативных последствий. Пациенты также должны следовать рекомендациям врача относительно дозировки, частоты и способа проведения инъекций, чтобы обеспечить безопасное и эффективное лечение.

Кросс-сайт скриптинг

Кросс-сайт скриптинг (XSS) - это тип атаки, при которой злоумышленник внедряет вредоносный скрипт на web страницу, который выполняется в браузере пользователя. Это позволяет злоумышленнику получить доступ к сессии пользователя, украсть куки, перенаправить пользователя на вредоносные сайты или даже получить доступ к личной информации.

XSS атаки могут быть выполнены как через параметры URL, так и через поля ввода на web страницах. Например, злоумышленник может вставить вредоносный JavaScript код в комментарий на блоге или в поле для ввода логина и пароля на сайте, чтобы получить доступ к аккаунту пользователя.

Для защиты от XSS атак необходимо проводить проверку и фильтрацию входных данных на сервере, использовать безопасные функции для вывода данных на web страницу и регулярно обновлять защиту на сервере и в браузере. Кроме того, важно обучать пользователей о безопасности в интернете и регулярно проводить аудит безопасности web приложений для выявления уязвимостей.

XSS атаки могут привести к серьезным последствиям, поэтому важно принимать все необходимые меры для защиты от них. Работа над безопасностью web приложений должна быть постоянным процессом, ведь злоумышленники постоянно совершенствуют свои методы атак.

Недостаточная валидация входных данных

Недостаточная валидация входных данных - одна из наиболее распространенных проблем, с которыми сталкиваются разработчики программного обеспечения. Эта проблема возникает, когда программа не проверяет входные данные на корректность и допускает ввод данных, которые могут привести к непредсказуемому поведению или даже уязвимостям безопасности.

Одной из наиболее распространенных атак, связанных с недостаточной валидацией входных данных, является SQL-инъекция. При таком типе атаки злоумышленник может внедрить зловредный SQL-код в запрос к базе данных и получить доступ к конфиденциальным данным или испортить базу данных. Для предотвращения SQL-инъекций необходимо проводить валидацию входных данных, используя параметризованные запросы или объекты доступа к данным, которые автоматически защищают от подобных атак.

Также недостаточная валидация входных данных может привести к другим видам атак, таким как XSS (межсайтовый скриптинг), CSRF (межсайтовая подделка запроса), а также к различным видам ошибок и сбоев в работе программы. Для предотвращения подобных проблем необходимо строго проверять все входные данные на корректность и обрабатывать их в соответствии с требованиями безопасности.

Кроме того, важно помнить, что недостаточную валидацию входных данных можно избежать путем использования специализированных инструментов и платформ, которые автоматически проверяют данные на корректность и защищают от различных видов атак. Всегда следует придерживаться принципов безопасной разработки программного обеспечения и уделять должное внимание валидации входных данных, чтобы избежать серьезных проблем в будущем.

3. Методы защиты от уязвимостей

Санитаризация входных данных

Санитаризация входных данных - это процесс проверки данных, поступающих в систему, на наличие вредоносного кода, ошибок и недопустимых символов. Она представляет собой важную часть обеспечения информационной безопасности и защиты от угроз внедрения вредоносного программного обеспечения.

Санитаризация входных данных включает в себя несколько этапов. Первым этапом является валидация данных, то есть проверка их соответствия определенным правилам и форматам. Например, если в поле для ввода адреса электронной почты вводится текст, который не соответствует формату email, то такие данные должны быть отклонены.

Вторым этапом является фильтрация данных, которая направлена на удаление вредоносного кода, скрытых символов и других потенциально опасных элементов. Вредоносный код может быть встроен в обычные текстовые данные и при выполнении на стороне сервера может причинить серьезный вред системе.

Третий этап - санитизация данных, то есть приведение их к безопасному виду. Например, удаление HTML тегов, экранирование специальных символов и так далее. Этот этап дополнительно обеспечивает защиту от XSS и других атак на клиентской стороне.

Эффективная санитаризация входных данных обеспечивает надежность и целостность системы, защищая её от атак со стороны злоумышленников. Правильно спроектированный и реализованный процесс санитаризации данных является одним из ключевых моментов информационной безопасности любой системы.

Использование белых списков

Белые списки - это механизм, который используется для разрешения доступа к определенным ресурсам или услугам, исключая при этом доступ к всем остальным. Такой подход позволяет ограничить доступ только для определенных лиц или организаций, что улучшает безопасность и эффективность использования ресурсов.

Для чего и как используются белые списки? Они широко применяются в различных областях, начиная от информационной безопасности и заканчивая управлением доступом к сервисам и ресурсам. Например, белые списки могут использоваться для фильтрации входящего трафика на сетевом уровне, чтобы блокировать доступ к подозрительным сайтам или приложениям.

Для управления доступом к определенным web сайтам или ресурсам, администраторы могут создавать и использовать белые списки, в которых перечислены разрешенные URL-адреса или IP-адреса. Такой подход позволяет предотвращать доступ к нежелательным ресурсам и делает сетевую инфраструктуру более безопасной.

В целом, использование белых списков является эффективным способом управления доступом к ресурсам и сервисам, а также повышения безопасности информационных систем. Однако важно помнить, что для успешной реализации белых списков необходимо регулярно обновлять их, добавляя новые ресурсы и удаляя устаревшие, чтобы избежать уязвимостей и обеспечить эффективную работу защитных механизмов.

Регулярные выражения для фильтрации данных

Регулярные выражения - это мощный инструмент, который позволяет осуществлять поиск и фильтрацию данных на основе определенных шаблонов. С их помощью можно находить и извлекать нужную информацию из текстового документа, базы данных или web страницы.

Для использования регулярных выражений необходимо определить шаблон, который будет описывать искомую последовательность символов. Например, если мы хотим найти все адреса электронной почты в тексте, то можно использовать следующий шаблон: \b[A-Za-z0-9._%+-]+@[A-Za-z0-9.-]+\.[A-Za-z]{2,}\b. Здесь \b обозначает границу слова, а после этого идет сам шаблон, описывающий адрес электронной почты.

Регулярные выражения могут быть очень гибкими и мощными инструментами, но их использование может быть сложным для новичков. Для того чтобы успешно применять регулярные выражения, необходимо хорошо знать базовые правила и символы, используемые в них.

Применение регулярных выражений может существенно упростить процесс обработки данных и повысить производительность программного обеспечения. Также они могут использоваться для валидации вводимых данных пользователем или автоматизации процессов обработки текстовой информации.

В целом, регулярные выражения - это важный инструмент для работы с текстовыми данными, который позволяет эффективно фильтровать и обрабатывать информацию в больших объемах.

4. Примеры известных атак на парсеры

SQL-инъекции через GET-параметры

SQL-инъекции через GET-параметры - один из наиболее распространенных способов атак на web приложения. Однако, многие разработчики не уделяют достаточного внимания этому виду уязвимости, что часто приводит к серьезным последствиям.

Для того чтобы понять, как работает атака через SQL-инъекции, необходимо разобраться в том, как передаются данные через GET-параметры. GET-запросы используются для получения данных с сервера и передаются через URL-адрес. Например, при запросе страницы "http://example.com/page?name=John&age=30" значение параметров name и age передается через GET-запрос.

Однако, если разработчик не защищает свое приложение от SQL-инъекций, злоумышленник может использовать этот механизм для внедрения вредоносного кода в SQL-запросы. Например, вместе с параметром name он может добавить дополнительные SQL-команды, изменяющие логику работы запроса. Таким образом, злоумышленник может получить доступ к базе данных и получить конфиденциальную информацию, такую как пароли, данные пользователей и так далее.

Для защиты от SQL-инъекций через GET-параметры, необходимо использовать параметризованные запросы и фильтровать входные данные. Также рекомендуется использовать специализированные средства защиты, такие как WAF (Web Application Firewall), которые могут автоматически обнаруживать и блокировать попытки атак.

Важно понимать, что SQL-инъекции через GET-параметры являются серьезной угрозой для безопасности web приложений и требуют внимания со стороны разработчиков. Внедрение соответствующих мер безопасности поможет предотвратить возможные атаки и защитить конфиденциальные данные пользователей.

Внедрение вредоносного кода через загрузку файлов

Внедрение вредоносного кода через загрузку файлов - один из самых распространенных методов атак на компьютерные системы. Злоумышленники используют различные способы для того, чтобы заразить файлы и программы, которые пользователи скачивают из интернета.

Один из популярных способов внедрения вредоносного кода - это использование так называемых "троянских коней". Эти программы скрыто встраиваются в обычные файлы, такие как документы, архивы, приложения и прочее. Когда пользователь загружает такой файл на свой компьютер, троян начинает свою работу, выполняя команды злоумышленников, включая кражу конфиденциальных данных, установку другого вредоносного ПО и так далее.

Другой распространенный метод атаки - это использование уязвимостей в программном обеспечении. Злоумышленники ищут слабые места в программном коде и внедряют вредоносные скрипты, которые активируются при загрузке файла на компьютер пользователя. Это может быть как уязвимость в самом файле, так и в программе, которая открывает этот файл.

Для защиты от вредоносного кода через загрузку файлов важно следовать ряду рекомендаций: не открывать подозрительные файлы, использовать антивирусное программное обеспечение, обновлять все программы и операционную систему, а также быть осторожным при загрузке файлов из недоверенных источников. Всегда лучше предотвратить инфицирование, чем потом бороться с последствиями вредоносной атаки.

5. Важные моменты при разработке собственного парсера

Принципы безопасной разработки

Принципы безопасной разработки программного обеспечения являются фундаментом для создания надежных и защищенных приложений. Важно сразу отметить, что безопасность должна рассматриваться как приоритетная задача на всех этапах разработки, начиная с проектирования и заканчивая эксплуатацией.

Один из основных принципов безопасной разработки - это принцип наименьших привилегий. Этот принцип предполагает, что каждый субъект в системе должен иметь только те права и привилегии, которые необходимы для выполнения своих функций. Например, пользователь программы не должен иметь доступ к административным функциям, если ему это не требуется.

Другим важным принципом является принцип обеспечения защиты данных. Разработчики должны уделять особое внимание защите информации, как в покое, так и в процессе передачи между компонентами системы. Для этого можно использовать шифрование данных, механизмы аутентификации и авторизации, а также другие меры безопасности.

Также следует обращать внимание на принцип безопасности по умолчанию. Приложения должны быть сконфигурированы таким образом, чтобы минимизировать возможности атаки и утечки информации. Например, стандартные пароли должны быть изменены, а уязвимые компоненты или службы выключены.

В целом, принципы безопасной разработки не только способствуют защите приложения от атак, но также повышают его качество и долговечность. Правильное применение этих принципов позволит создавать программное обеспечение, которое будет надежным и защищенным для пользователей.

Аудит безопасности перед запуском парсера

Аудит безопасности перед запуском парсера является важным шагом для обеспечения надежности и защиты данных от возможных атак или утечек. Перед тем, как запустить парсер на сбор и анализ информации, необходимо провести комплексную проверку системы на наличие уязвимостей и слабых мест, которые могут быть использованы злоумышленниками.

Первым шагом аудита безопасности является проверка конфигурации и обновление программного обеспечения. Важно убедиться, что все компоненты системы обновлены до последних версий, чтобы закрыть известные уязвимости и исправить ошибки, которые могут быть использованы злоумышленниками для атак.

Далее необходимо провести сканирование системы на предмет уязвимостей с помощью специализированных инструментов, таких как сканеры уязвимостей или web приложения. Это позволит выявить потенциальные уязвимости в коде или настройках системы, которые могут быть использованы злоумышленниками для взлома или получения несанкционированного доступа.

Также важно проверить настройки безопасности сервера, на котором будет запущен парсер, такие как права доступа к файлам и директориям, наличие защиты от SQL-инъекций и XSS-атак, а также использование SSL-шифрования для защиты передаваемых данных.

После проведения всех необходимых мероприятий по аудиту безопасности можно приступать к запуску парсера с уверенностью в надежности и защите системы от возможных угроз. Важно помнить, что безопасность должна быть приоритетом при разработке и эксплуатации любого программного обеспечения, в том числе и парсеров для сбора и анализа информации.